2024.05.01 (수)

프루프포인트가 프로그램 크래킹 및 비 합법적인 방법(해적판)으로 게임을 할 수 있는 콘텐츠를 이용하여 멀웨어를 유포하는 유튜브(YouTube) 채널 다수를 감지했다.

각 동영상 설명란에서 링크를 클릭하면 정보 유출에 필요한 파일을 다운로드하게 된다. 이러한 수법은 기업 수준의 보안이 갖춰지지 않은 가정용 컴퓨터를 사용하는 일반 사용자를 주로 노릴 가능성이 높다.

프루프포인트에 따르면, 위협 행위자들은 보안 공격을 방어할 자원이나 지식이 부족한 개인 사용자(home users)를 공격 타깃으로 노리는 경우가 많다. 이들에 대한 공격은 금전적 이득은 기업 대상 공격에 비해 크지는 않지만, 피해자 컴퓨터에 저장된 개인 신용카드, 암호화폐 지갑, 개인 식별 정보(PII) 등 탈취할 만한 데이터가 많기 때문이다.

프루프포인트 Emerging Threats는 소프트웨어·동영상 게임 크랙을 통해 위장하여 유튜브에서 확산되고 있는 Vidar, StealC, Lumma Stealer 등 다양한 정보 탈취 멀웨어를 감지해냈다. 해당 동영상은 사용자(end user)에게 소프트웨어 다운로드나 동영상 게임 업로드하는 방법을 무료로 알려주는 것처럼 보이지만, 동영상 설명에 나와있는 링크를 클릭하면 멀웨어로 연결된다. 또한, 악성 동영상을 호스팅하고 있는 다수의 유튜브 계정은 공격자가 탈취한 것으로 보인다. 또한, 프루프포인트 분석에 따르면 공격자가 실제 생성을 하거나 제어를 하는 계정을 통해 멀웨어를 유포하는 경우도 있었는데 해당 계정은 만들어지고 단 몇 시간 동안만 활성화되는 것으로 나타났다. 외부(third-party) 연구진은 멀웨어 유포용 가짜 크랙 소프트웨어 동영상에 관한 세부정보를 발표하기도 했다.

위협 행위자들이 자주 쓰는 동영상 게임 유형을 눈여겨보면 멀웨어 유포 방식을 잘 알 수 있다. 주로 악성 콘텐츠와 위험한 온라인 행동을 식별하기가 어려운 연령대를 타깃으로 하기 때문에 어린이들이 즐겨 하는 게임을 포함해 저연령대 사용자를 노리는 경우가 많다.

프루프포인트 Emerging Threats를 통해 분석이 진행되는 동안 유튜브에서 멀웨어를 유포한 계정·동영상이 20여 건 이상 보고되었으며, 유튜브에서 해당 콘텐츠를 삭제 조치하였다.

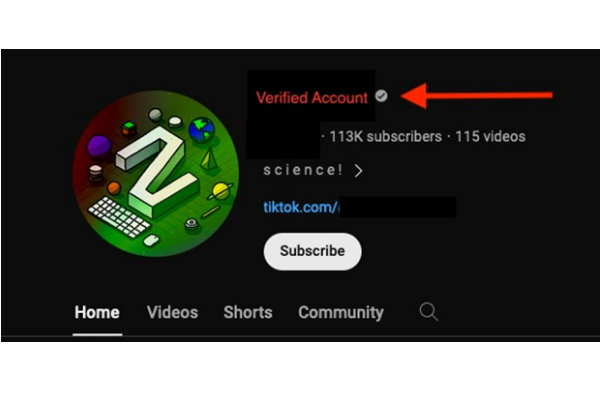

계정 예시

다음은 멀웨어 유포를 위해 침투된 것으로 의심되거나 새 '콘텐츠 크리에이터'에게 판매된 계정의 예시이다. 침투 의심 계정이나 인수된 계정은 공통적으로 이전 동영상과 게시일과 내용이 크게 차이 나는 동영상이 올라오는 특징이 있으며, 동영상 설명에 악성 링크가 포함되어 있는 경우가 많다.

이 예시 계정의 구독자 수는 11만 3,000명이고, 계정 소유자가 신분 확인 등을 거쳐 채널 요건을 모두 충족했다는 의미로 회색 체크 기호가 계정명 옆에 표기되어 있다.

프루프포인트 연구진이 해당 계정을 감지했을 당시 계정 내 동영상은 게시된 지 1년 이상 된 경우가 많았고, 제목은 모두 태국어였다. 그러나 이후 24시간 내에 영어로 제작된 동영상 12개가 새로 게시되었는데 모두 인기 동영상 및 소프트웨어 크랙과 관련된 동영상이었다. 신규 동영상 설명마다 악성 콘텐츠로 연결되는 링크가 포함되어 있었다. 일부 동영상은 1,000회가 넘는 조회수를 기록했는데, 아마도 아무런 문제가 없는 일반 동영상으로 보이기 위해 인위적인 유입을 통해 조회수를 늘렸을 가능성이 높다.

한 가지 예는 동영상 설명에 MediaFire 링크가 있는 인기 동영상 게임에 글자를 크게 표기한 동영상이다. MediaFire URL에는 Vidar Stealer 멀웨어가 다운로드·설치되는 실행파일(Setup.exe)이 첨부되어 있고 암호 입력이 필요한 파일(Setup_Pswrd_1234.rar)이 들어있다.

해당 동영상은 프루프포인트 조사 7시간 전에 침투 의심 계정에 업로드 되었다. 동영상 게시 무렵 소프트웨어 크랙의 합법성을 보여주기 위한 용도로 댓글 몇 개가 올라왔다. 이는 동영상 게시자 또는 게시자와 함께 악성 링크를 위장하려는 공모자들이 만든 계정·댓글일 가능성이 높다.

또 다른 예시는 다른 계정에 업로드된 동영상으로, 추가적인 팁(tip)은 물론 Vidar Stealer로 유인하는 악성 MediaFire URL 등으로 인해 동영상 설명이 더 장황하다. Windows Defender나 안티바이러스 기능을 해제하는 방법에 관한 안내는 아주 일반적인 수법이다. 아이러니하게도 해당 동영상 제작자는 신뢰도를 높이고자 '100% 클린 파일'이라고 강조한다.

Empress 가장 수법(Empress Impersonation)

프루프포인트는 크랙된 Empress 동영상 게임을 유포하려는 동영상도 다수 파악했다. Empress는 소프트웨어 해킹 커뮤니티에서 잘 알려져 있다. 동영상 공유 플랫폼에서 크랙된 '리그 오브 레전드(League of Legends)'를 유포하려 한 사용자가 그 예다. 동영상 설명에 텔레그램 URL과 MediaFire URL을 포함해 각각 콘텐츠 다운로드 방법을 설명한 게시글과 실행파일 포함 RAR 아카이브로 잠정 피해자를 유인하는 수법이 사용되었다. 또한, 파일명을 'empress.exe'로 설정하여 유명 소프트웨어 해킹 자료 출처로 '합법적(legitimate)'으로 보이도록 위장했다.

지금까지 파악된 'Empress' 테마 동영상에는 잠정 피해자가 따라 하기 쉽도록 파일 다운로드 설치 방법을 화면으로 안내했는데, 실제로는 정보 탈취 목적의 Vidar Stealer 멀웨어였다.

멀웨어 세부 사항 및 C2 활동

프루프포인트 분석에 따르면, 비밀번호 입력이 필요한 압축 실행파일로 연결되는 MediaFire URL이 들어있는 유튜브 동영상을 이용한 멀웨어 유포 시 사용된 .rar 파일은 용량이 작은 특징이 있었지만, 압축을 해제한 페이로드는 모두 800MB 정도까지 용량이 커진 것으로 나타났다. 이는 곧 실행파일 내 상당량의 패딩(padding)이 포함되어 있다는 의미인데, 대용량 파일을 스캔하지 않는 도구가 많은 점을 악용해 흔히 쓰이고 있는 안티바이러스·샌드박스 탐지 회피 수법이다.

헥스 에디터(Hex Editor)에서 해당 파일을 열면 페이로드 상당 부분에서 헥스 바이트가 반복되어 나타나기 때문에 이러한 분석이 사실임을 확인할 수 있다.

샌드박스 기반 보안 테스트(sandbox detonation) 결과 페이로드는 Vidar임을 알 수 있는데, Vidar는 Telegram, Steam Community, Tumblr 등 소셜미디어와 커뮤니티 포럼을 이용해 C2(Command and control) 방법을 공유 받는다. 이때 C2계정은 모두 알파벳 및 숫자 조합에 수직 막대 기호로 끝나는 IP 주소로 된 사용자 이름이나 계정 설명으로 생성된다.

이전에 언급한 'empress.exe' 파일 예시에서 Steam 및 텔레그램 C2 샘플 모두 C2 목적지 IP 주소가 상이하지만, 앞에 나오는 식별자(leading identifier)는 모두 'got4a'이다.

C2 IP 주소 복원 후 3초 이내에 전형적인 Vidar/StealC C2 행위가 포착되었다. C2에 소셜 플랫폼을 사용하면 멀웨어를 네트워크 트래픽에서 숨길 수 있다. 해당 웹사이트에 접속한 직후에 바로 보안 침해 행위로 의심받지는 않기 때문이다.

디스코드(Discord) 서버 내 유포

MediaFire URL과 달리 유튜브 동영상 설명 경로를 통해 또 다른 페이로드 유포 방법은 디스코드 URL(Discord URL)이 있다. 프루프포인트는 디스코드 서버를 생성 관리하는 위협 행위자가 게임별로 다른 멀웨어를 보유하고 있다는 사실을 확인했다. 사용자가 동영상 설명란에 있는 디스코드 링크를 클릭하면 다운로드 파일과 다운로드·설치 방법 안내사항을 호스팅하는 디스코드 채널로 연결된다.

디스코드 서버 내 다른 게시글에서 사용자가 게임 치트(game cheat)를 다운로드하게 하기 위해 안티바이러스 기능을 해제하도록 유도한다.

디스코드 서버 내에는 다운로드 가능한 파일이 여러 개 존재하며, 각기 다른 동영상 게임과 연계된다. 위 게시글은 멀웨어로 연결되는 압축 실행파일('valoskin.zip')과 연결되어 있다. 결국 이 서버의 페이로드는 Lumma Stealer를 유포하는 것이 목적이었다. 다음은 실행파일의 C2 트래픽에 관한 캡처 화면 예시이다.

또한, 디스코드 서버 관리자가 페이로드를 몇 주마다 주기적으로 업데이트하고 있는 것으로 추정된다.

결론

프루프포인트는 유튜브를 활용하는 여러 정보 탈취 멀웨어 유포 형태를 감지했으며, 특정 위협 행위자나 그룹에 의한 것으로만 보지 않는다. 그러나 사용되고 있는 수법은 대체로 유사하다. 특히 유튜브의 동영상 설명을 이용해 악성 페이로드로 연결되는 URL을 호스팅하는 방법을 이용하거나 안티바이러스 기능 해제 방법 안내, 보안 감지를 우회하기 위해 파일 크기를 특정 수준으로 늘리는 방식이 여기에 해당된다. 프루프포인트는 동영상 콘텐츠와 페이로드 전송, 사기 수법의 유사성 등을 판단 기준으로 공격자들이 기업에 속하지 않은 개인 사용자(non-enterprise users)를 타깃으로 하고 있다고 본다.

현재 프루프포인트는 해당 계정들이 어떤 방식으로 탈취되었는지에 대한 자세한 정보를 가지고 있지는 않으며, 유튜브 측은 프루프포인트 연구팀에 보고한 계정을 빠르게 삭제 조치하였다.

각 개인(end user)은 유료 기능을 무료로 사용하거나 우회할 수 있도록 도와준다는 명목으로 참여하도록 위협 행위자들이 유인하는 동영상 게임과 관련된 수법에 항상 경계심을 가질 필요가 있다.

Copyright @2024 CIOCISO매거진. All rights reserved.

관련기사

- 프루프포인트, KuppingerCole Leadership Compass 이메일 보안 부문 '전체 리더'로 선정 2024-04-03

- "역시 사람이 문제" 국내 기업 데이터 손실 주범은 직원 실수 2024-03-20

- 프루프포인트, “국내 공공종합병원 78%가 환자, 의료진 및 공급업체를 이메일 사기 위험에 빠뜨려” 2024-02-15

- 옥타, 한국법인 대표에 이석호씨 선임 2024-01-15

- 프루프포인트, 테시안 인수 완료 2023-12-21

- 프루프포인트, 코스피 200 기업 99%가 고객 및 파트너사를 이메일 사기 위험에 빠뜨리고 있어 2023-12-18

![[칼럼] IT관리에 반드시 필요한 AD(Active Directory)의 명(明) 과 암(暗) – 7편 [칼럼] IT관리에 반드시 필요한 AD(Active Directory)의 명(明) 과 암(暗) – 7편](http://ciociso.com/data/file/news/thumb-237248888_d0LZm7VM_2f9484b76e80219e381d870a861ae95684fb4384_118x78.jpg)